排序

红日靶场1.1 mysql拿到reverseshell

实验环境1. 信息收集由于我当时没注意到是win7是入口机器 所以先扫描windows server 2003nmap -T5 -A -p- -n -vvv -noscript 192.168.52.141先从ftp开始发现可以匿名登录 但是里面是空的简单爆...

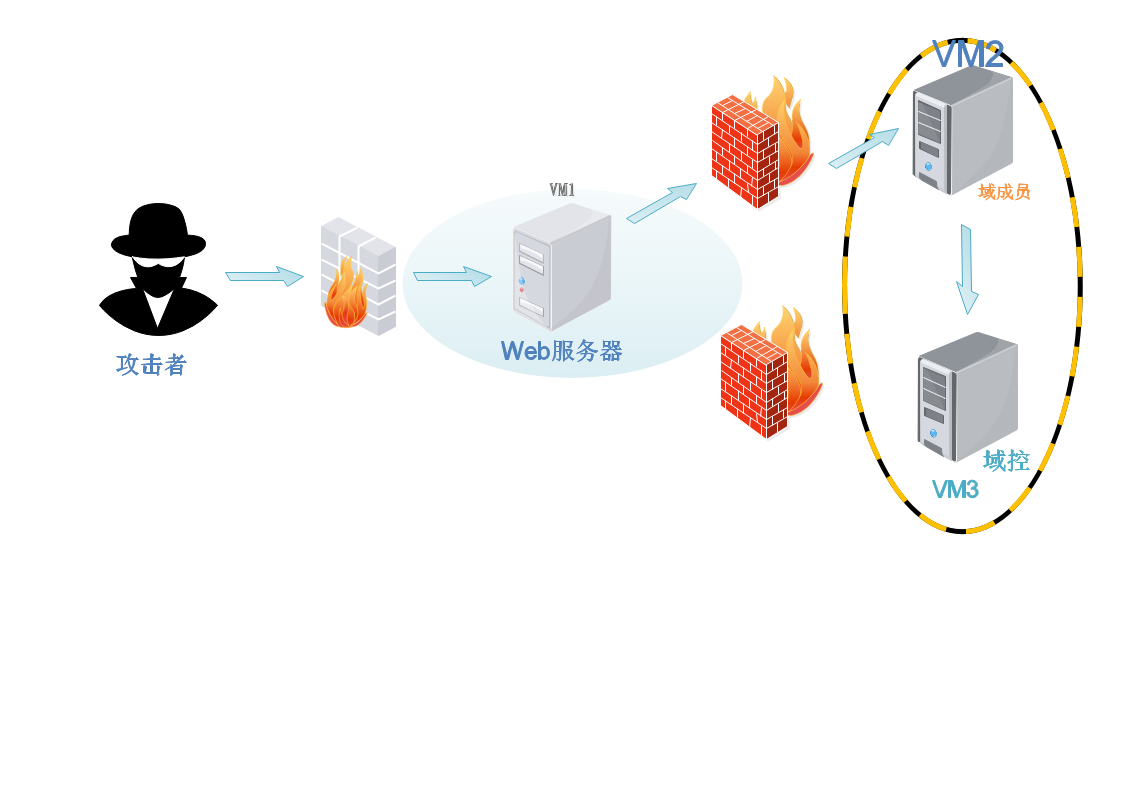

红日靶场8.2 第二层网络

DC 3.144扫描时发现有ms17-010需要用auxiliary/admin/smb/ms17_010_command Exchange 3.73auxiliary/scanner/smb/smb_login set rhosts 192.168.3.73 set USERPASS_FILE /tmp/user_pass.txt ru...

红日靶场7.2

PC2攻击扫描的时候发现有ms17-010漏洞使用正向shell的meterpreter就可以http://www.zhyann.net/index.php/2025/06/15/%e7%ba%a2%e6%97%a5%e9%9d%b6%e5%9c%ba4-2-%e9%9a%a7%e9%81%93%e5%bb%ba%e7...

红日靶场5 ThinkPHP漏洞

环境win7 当作外网服务器 win2008 当作DCkali为攻击机器 外网128 外网网段192.168.135.0/24内网网段 192.168.138.0/24 win7开启phpstudy 信息收集nmap 192.168.135.0/24找到win7的外网地址...

红日靶场4.2 隧道建立 msf正向shell与全局代理 机器脱域处理

隧道建立使用frp建立隧道https://github.com/fatedier/frp/releases?page=3 编辑frpc.ini[common] server_addr = 192.168.157.129 server_port = 7000 [socks_proxy] type = tcp plugin=socks5...

红日靶场1.2 横向突破DC

前期准备发现我是administrator上传mimikatz.exe 允许RDPreg add 'HKLM\SYSTEM\CurrentControlSet\Control\Terminal Server' /v 'fDenyTSConnections' /t REG_DWORD /d 0 /f 关闭防火墙netsh ...

红日靶场3.1 Joomla密码更改

环境web 外网服务器web2win2008pcwin2012 DC 信息收集发现80端口用JoomlaJoomscanjoomscan -u http://192.168.0.107[+] Detecting Joomla Version [++] Joomla 3.9.12 [+] admin finder [++]...

红日靶场4.1 Tomcat 8.5.19漏洞与docker逃逸

环境说明机器密码ubuntu:ubuntu域成员机器douser:Dotest123DC:administrator:Test2008 ubuntu为入口机器在该机器上执行ubuntu@ubuntu:~$ sudo docker start ec814f6ee002 ec814f6ee002 ubuntu@...

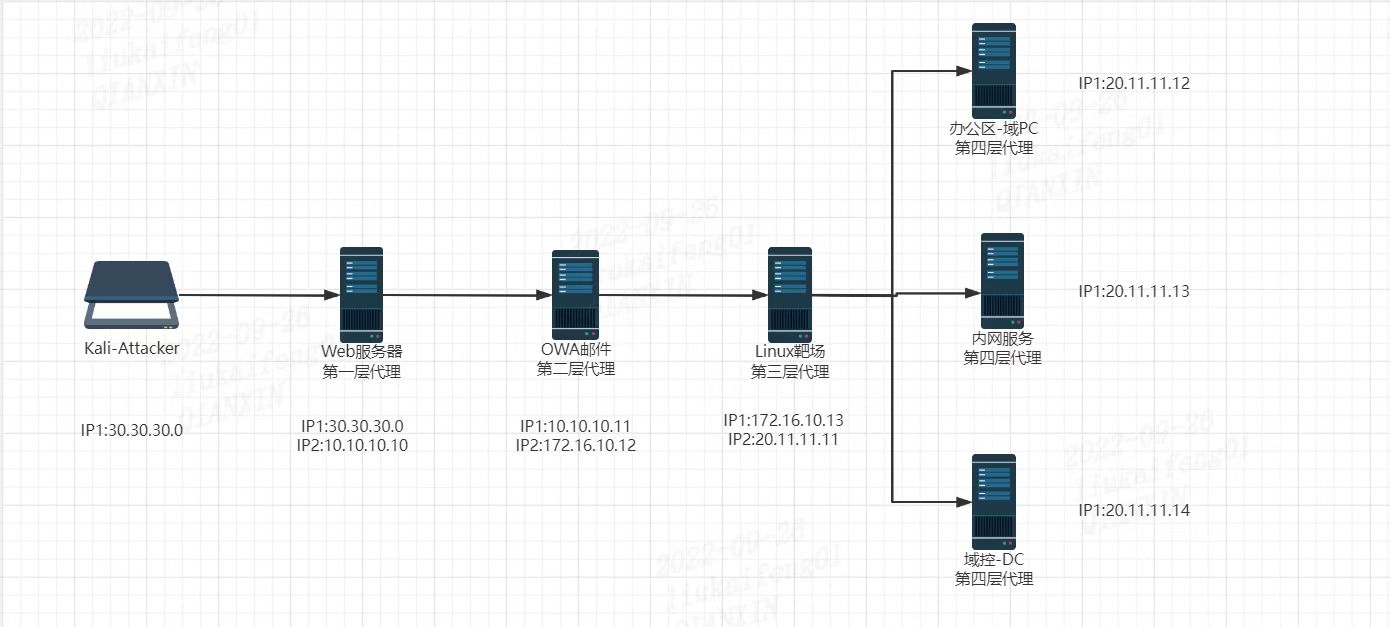

红日靶场8.1 六种方法攻破第一层网络

环境和图不同的是 第二层有五台机器 第四层有两台机器网络地址相同 第一层nmap -T5 -A -p- -n -vvv -noscript 30.30.30.128方法一nmap --script=vuln -p445 30.30.30.128发现有ms17-010漏洞 ...